Gefahr im Netzwerk – Wenn Vertrauen zum Risiko wird

Die Angst vor Datenspionage oder Datenverlust bei Unternehmen ist meist groß. Eine Schwachstelle für Informationsdiebe bildet oft das eigene Firmennetzwerk aufgrund ungenügender Absicherung gegen unbefugte interne und externe Zugriffe.

Firewalls, ein aktiver Virenschutz, sowie Intrusion-Detection bzw. Intrusion-Prevention-Systeme bieten einen guten Schutz gegenüber gängiger Angriffsmöglichkeiten:

- Viren, Würmer, Trojaner

- Automatisierte Angriffe aus dem Internet

Diese Systeme überwachen größtenteils den reinen Datenverkehr aus dem Internet Richtung der eigenen Systeme, welche direkt erreichbar sein müssen und regeln den erlaubten Zugriff auf diese.

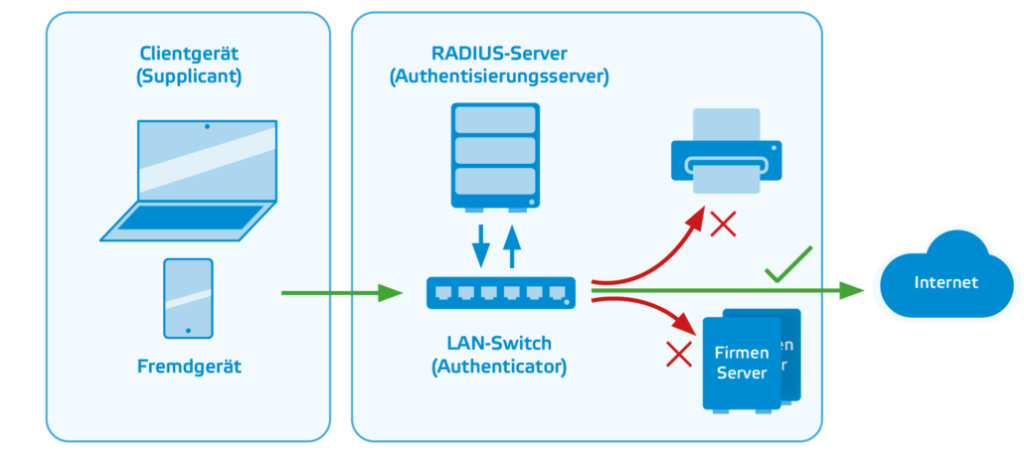

Gegen unberechtigte Benutzer/Geräte, die sich z.B. mit ihrem privaten Notebook direkt an das eigene Netzwerk anschließen können und automatisch mit dem internen Netzwerk verbunden sind, sind diese Verfahren nutzlos.

Außen hui – Innen pfui?

Besonderes Augenmerk ist neben der Sicherheit von Extern auf die innere Sicherheit im Unternehmensnetzwerk zu legen. Ein infiziertes privates Notebook eines Mitarbeiters oder ein unauffällig angestecktes fremdes Notebook (z.B. im Eingangsbereich oder in einem frei zugänglichen Besprechungsraum) können ohne adäquate Sicherheitsvorkehrungen massiven Schaden anrichten bzw. bis zum Totalausfall der internen Systeme führen.

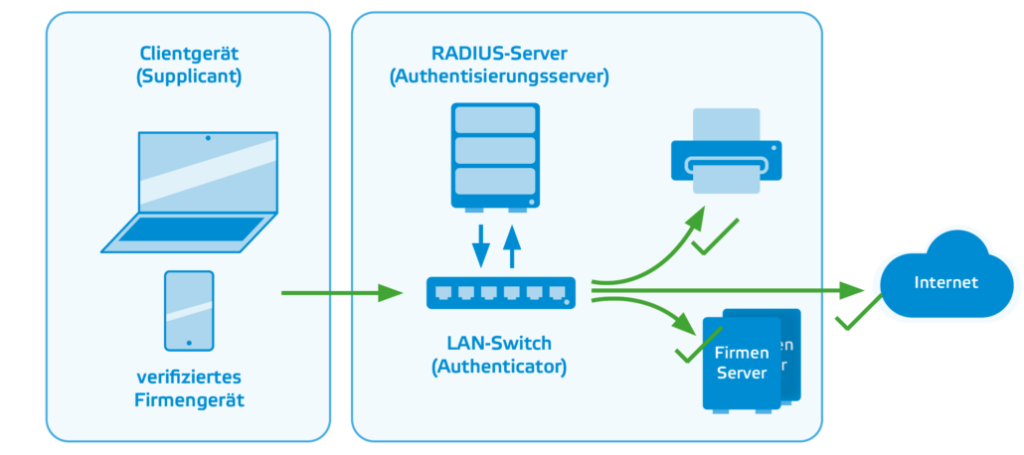

Um dieses Risiko zu minimieren gibt es über das Verfahren der Portbased Authentication (kurz 802.1X) einen Weg der sicherstellt, dass sich jedes Endgerät welches am Netzwerk angesteckt wird authentifizieren muss (Handy, Laptop, Drucker, sonstige technische Anlagen mit Netzwerkanbindung, SMART-Devices), bevor es Zugang zum internen Netzwerk erhält. Damit ist sichergestellt, dass nur bekannte bzw. freigegebene Geräte Zugriff auf Ihre Daten erhalten.

Ebenso für Gäste (z.B. Vortragende, etc.) gibt es mit diesem Verfahren eine einfache Möglichkeit, diesen eine Internetverbindung getrennt vom internen Netzwerk zur Verfügung zu stellen (Public Internet).

So einfach das in der Theorie vielleicht klingen mag, kann bei schlecht geplanter Einführung einiges danebengehen. Eine sorgfältige Planung und professionelle Umsetzung sind essentiell um sich nach der Umstellung auch noch mit allen Geräten im Netzwerk anmelden zu können.

Funktionsweise von 802.1X

Bei der Authentifizierung soll ermittelt werden, ob eine Person oder ein Objekt (PC, Notebook, Handy, Drucker, etc.) tatsächlich der- oder dasjenige ist, was er oder es zu sein vorgibt.

Folgende Beteiligte spielen bei einer 802.1X Authentifizierung eine Rolle:

Antragsteller – stellt eine Anfrage zur Freischaltung des Zugriffs zum Netzwerk (z.B. beim Anstecken eines Notebooks an einer Netzwerkdose):

- Notebook/PC

- Handy

- Drucker

- Sonstige Komponente (Drucker, Spezialgeräte mit Netzwerkanschluss)

Beglaubigte: Dieser leitet die Anforderung an den Authentifizierungs-Server weiter und schaltet den Zugang zum Netzwerk frei oder verweigert ihn.

- Switch mit 802.1X Funktionalität

- WLAN Access Point

Authentifizierungsserver: Dieser prüft den Antrag des Antragstellers und teilt das Ergebnis dem Beglaubigten mit:

- Radius Server (kann ein vorhandener Server oder ein eigener Server sein)

Der Vorteil von 802.1X ist, dass die Authentifizierung bei richtiger Konfiguration im Hintergrund und ohne Zutun eines Mitarbeiters abläuft.

802.1X mit Client-Zertifikaten bei Notebooks/PCs

Die gängigste Variante zur Authentifizierung von Endgeräten mittels 802.1X stellen sogenannte Client-Zertifikate dar, die vorab auf den Firmengeräten (PC/Notebook) verteilt werden. In einem Domänen-Netzwerk kann mittels einer eigener PKI Infrastruktur und der für eine automatisierte Verteilung notwendigen GPOs (Gruppenrichtlinienobjekte) der Prozess der Zertifikatserstellung am Endgerät automatisiert werden. Die Authentifizierung findet immer dann statt, wenn das Gerät mittels Netzwerkkabel oder WLAN mit dem Unternehmensnetzwerk eine Verbindung aufbaut.

Wesentlich bei korrekt eingerichteter Authentifizierung mit Zertifikaten ist, dass sich diese vor Ablauf auch automatisch erneuern und somit keine weiteren Tätigkeiten notwendig sind.

802.1X mit MAB-Funktion (MAC Authentication Bypass)

Auf manchen Endgeräten ist es nicht möglich, ein Client-Zertifikat für die Authentifizierung zu installieren bzw. automatisiert zu verteilen. Damit diese Geräte ebenso Zugriff zum Netzwerk erhalten gibt es die sogenannte MAB-Funktion. Wenn diese Funktion aktiviert ist, Damit wird die spezifische MAC-Adresse des Geräts als ID und Passwort verwendet. Diese MAC Adresse muss am Authentifizierungs-Server vorab konfiguriert und eingetragen werden und gewährleistet somit einen sicheren Zugriff auf das Unternehmensnetzwerk nur für freigegebene Endgeräte.

MÖGLICHER PROJEKTABLAUF ZUR EINFÜHRUNG VON 802.1X

Um eine reibungslose Einführung von 802.1X im Unternehmen sicherzustellen, sind folgende Projektablaufschritte erforderlich.

- Analyse des bestehenden Netzwerks und der Komponenten (IST-Situation detailliert evaluieren)

- Festlegung der benötigten Authentifizierungsmethoden und notwendigen Erweiterung bestehender Systeme

- Wie gehe ich mit inkompatiblen Geräten um, welche 802.1X nicht unterstützen?

- Testaufbau und Funktionstests

- Umstellung (je Port oder auf einmal oder gesammelt)

Wir unterstützen Sie beim Planen und Einführen von 802.1X mit dem für Sie passenden Sicherheitskonzept und allenfalls benötigter Hardware. So schaffen Sie mehr Sicherheit im Unternehmensnetzwerk und dass ohne lästige Zusatz-Aufwände im Alltag.

Wir stehen gerne zur Verfügung und freuen uns auf Ihre Anfrage!